Firewall is nu wel effectief

Score: 0.0, stemmen: 0

Het heeft even geduurd en het had ook zoals gewoonlijk weer de nodige voeten in de aarde, maar het is naar mijn mening gelukt om de irritante Microsoft en Meta Business IP adressen te blokkeren.

Het was best wel een irritant en hardnekkig probleem, ieder kwartier verschenen er 3 meldingen in de foutenlog van de webserver, IEDER KWARTIER!!!! Dat is naar mijn mening toch totaal overbodig. Als je een keer een scan doet en je komt erachter dat bepaalde bestanden niet gevonden kunnen worden, dan probeer je het toch op een veel later tijdstip toch nog eens een keertje en na 3 mislukte pogingen gewoon opgeven en niet maar door blijven zeuren om niet bestaande mappen of bestanden als een klein kind wat z'n zin niet krijgt en door probeert te drammen.

Door al deze nutteloze foutenspam kon ik niet meer zien wat er werkelijk misgaat op de server, want alles werd ondergesneeuwd door deze onzin. Wat voor achterlijke gaat er nu zoeken naar een /css/css/css/css/css/css en nog veel meer /cee mappen? Je kunt toch wel nagaan dat er dan iets behoorlijk misgaat in je programma. Voor mij was het alleen maar zaak om dit soort gezeur zo snel mogelijk te stoppen en de meest effectieve manier is om het IP adres te blokkeren in de firewall.

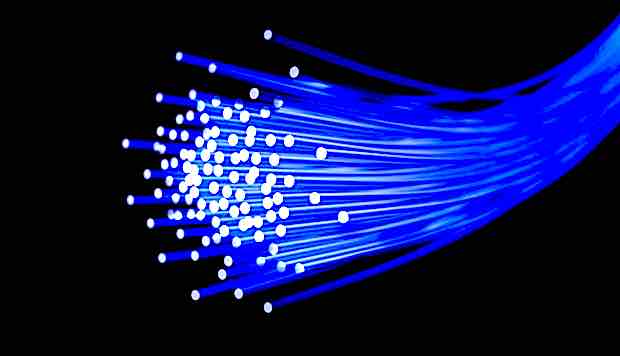

Een firewall kun je eigenlijk zien als je voordeur met een brandend muurtje ervoor om ramkraken te voorkomen, je komt alleen binnen als je aan bepaalde voorwaarden voldoet, doe je dat niet dan blijf je maar lekker buiten in de kou staan. Dat is in grote lijnen zo'n beetje de werking van een firewall. Het webverkeer loopt doorgaans via poort 80 en de beveiligde variant 443. Omdat ik alles veilig wil hebben, wordt al het verkeer van 80 geforceerd omgeleid naar 443, zodat de verbinding versleuteld is en kwaadwillenden niet mee kunnen kijken. Voor elke service van de server is er zo'n poort open. Zo zijn er dus een beperkt aantal poortjes open en de rest is en blijft lekker dicht zitten. Hoe minder poorten je open hebt, hoe beter.

Maar een firewall kan nog veel meer, het kan ook om je ID gegevens vragen, in computerjargon bedoel ik hier dus mee je IP adres en als je op een blokkeerlijst staat, word je niet binnengelaten en moet je wederom buiten blijven. Dit wordt gebruikt om irritante lui, zoals spammers en hackers zoveel mogelijk buiten de deur te houden. Normale bezoekers en gebruikers hoeven niets te vrezen, die worden doorgaans gewoon binnengelaten en als jhet goed is merk je ook helemaal niks van de strenge toegangscontrole aan de voordeur, maar als je je misdraagt, dan merk je het wel, net als in het echte leven.

Bijna iedere computer heeft wel een firewall aan boord, de meeste besturingssystemen hebben er wel eentje ingebouwd of kun je makkelijk zelf eentje installeren. Bij het ene systeem staat ie standaard al aan, bij de andere moet je dat zelf nog aanzetten. Het is een beveiligingsmaatregel dus ik snap niet zo goed waarom je dat ding dan standaard uit laat staan en aan de gebruiker overlaat om m aan te zetten. In de standaardinstelling wordt al het nodige afgesloten en opengezet zodat je er nauwelijks omkijken naar hebt. Als je alleen mailt, surft of video's bekijkt, dan is de standaardinstelling voldoende. Ben je meer een veeleisende gebruiker en doe je allerlei andere zaken, dan moet je soms de firewall ook aanpassen om zaken mogelijk te maken.

Op een server moet je de firewall helemaal goed afstellen, zo bleek de afgelopen dagen maar weer eens duidelijk. Door een kleine misconfiguratie heeft zo'n firewall weinig zin. Het standaardbeleid heb ik nu alles op deny staan, ofwel ik heb hem helemaal dichtgegooid. Vervolgens moet je alle poorten die je open wilt hebben vermelden in allow regels. Dat moet je voor zowel het inkomende als het uitgaande verkeer doen.

Dan staan al die poorten voor alle IP adressen open en zoals ik al eerder schreef, je kunt ook per IP adres of zelfs een hele IP range blokkeren, maar gewoon een ufw deny from 1.2.3.4 is niet voldoende en zal ook geen effect hebben. De truuk is om de te blokkeren IP's vooraan in de lijst in te voegen, met ufw insert 1 deny from 4.227.36.0/24 blokkeer je meteen de hele range van 4.227.36.0 tot 4.227.36.255. En als je deze regel nog een keer invoegt en dan die 36 vervangt voor 38, dan heb je meteen al die 2 Microsoft subnetten te pakken die ik tegenkwam bij deze foutenlog spam.

Dan nog even een ufw reload doen en de nieuwe regels zijn actief en blokkeren vanaf nu deze IP's.

Nu kunnen we ons weer concentreren op de werkelijke fouten op de website, want sinds 18:43 is het lekker rustig in de logs. Probleem voor nu opgelost, en komt er weer een ander IP tevoorschijn, die kan dan net zo snel weer geblockt worden.

Het delen van artikelen, producten en profielen via Facebook werkt ook weer als vanouds, dat werkte gisteravond even niet, maar dat kwam omdat ik alleen de inkomende regels erin had staan en het uitgaande verkeer gewoon dichtgegooid had. Nu ik de uitgaande regels er ook in heb gezet, werkt het weer normaal.

Het houdt je allemaal wel bezig, van de straat, uit de kroeg e.d. Pfffff.

Foto's bij dit artikel:

Klik op een foto vor een vergroting.

.jpeg)